情報漏洩対策のポイントを、最新の事例をもとに解説します。漏洩した場合、損害額はどれ位になるのか? 漏洩の原因は何か? 企業はどのような対策を講じるべきか? さらには万一漏洩した場合の対応手順まで、一気に解説していきます。

目次

- 情報漏洩の損害額とは?

- 情報漏洩の原因は3パターンに集約される!

- 情報漏洩対策1:内部不正に備える

- 情報漏洩対策2:外部攻撃に備える

- 情報漏洩対策3:人為ミスに備える

- 事例1:内部不正 ~ 発覚から8年半、2023年2月に東京地裁が賠償命令

- 事例2:外部攻撃 ~ 医療センター電子カルテ閲覧不能、内閣官房長官も緊急会見

- 事例3:人為ミス ~ アクセス権限の設定ミス、1万人超の個人情報漏洩

- 情報漏洩対応 ~ 最低限知っておくべき、漏洩後の対応手順

なお、情報漏洩の事例については、情報漏洩の事例【2023年上半期】にて一覧的にご説明しています。

情報漏洩の損害額とは?

情報漏洩対策の重要性は言うまでもありませんが、実際に漏洩した場合の損害について、説明している記事はさほど多くありません。情報漏洩対策を躊躇うことなく進めるには、いちど情報漏洩が起きると、どれほどの損害が発生するのか、そのイメージを把握してください。情報漏洩の損害は、次の5パターンに分かれます。

(損害1):事故対応損害

事故原因の調査に必要な費用です。特にウィルス等の侵入を許した場合、ネットワークの遮断、証拠の保全、原因の究明と、高度に専門的な対応が必要になります。そのための専門業者に調査を委託する費用です。

(損害2):賠償損害

被害者(情報漏洩された個人、取引先、委託元、クレジットカード会社等)から請求される損害賠償金や、裁判にかかる弁護士費用などです。

(損害3):利益損害

ネットワーク中断による利益喪失や、事業中断における人件費などの固定費支出になります。

(損害4):金銭損害

ランサムウェアによる身代金、ビジネスメール詐欺、インターネットバンキングのなりすまし等、直接的な金銭の支払いによる損害です。

(損害5):行政損害

個人情報保護法の命令違反において科される罰金、海外法制に反する課徴金等になります。

(損害6):無形損害

風評被害、信用棄損、株価下落など、金銭換算が困難な損害になります。

(参考)特定非営利活動法人 日本ネットワークセキュリティ協会(JNSA)| インシデント損害額調査レポート 2021年版 より

以上からお分かりの通り、いったん情報漏洩が発生すれば、中小企業においても数千万円単位、場合によって億単位のお金がかかります。また関係機関への報告や原因究明など、目に見えない事業停滞は計り知れません。

このように情報漏洩の経営リスクというのは、非常に大きいものがあるのです。では次に情報漏洩の原因を説明します。とるべき対策は情報漏洩の原因によって異なりますので、まずは情報漏洩が発生する原因をシッカリ押さえてください。

情報漏洩の原因は3パターンに集約される!

情報漏洩の原因は色々な形に分類されますが、最低限知って頂きたいのは、原因は3パターンに集約される、ということです。

- (内部不正):内部の人間が不正に個人情報を持ち出す場合。

- (外部攻撃):ウィルス等、外部からの侵入で情報が漏洩する場合。

- (人為ミス):機器の設定ミス、操作ミス、PCの紛失等で情報漏洩する場合。

(内部不正)

内部不正とは、内部の人間が不正に個人情報を持ち出す場合です。情報漏洩の件数としては少ないものの、一度起きると大量の個人情報が流出する傾向にあり、信用の失墜、多額の損害賠償、さらには長期に渡る裁判等、企業の存亡に関わるほど大きなリスクがあります。

本稿では2023年2月に東京地裁が賠償命令を出した、ベネッセの情報漏洩(事件発生は2014年7月)を取り上げます。→ 事例1:内部不正~発覚から8年半、2023年2月に東京地裁が賠償命令

(外部攻撃)

外部攻撃とは、ウィルスなど外部からの侵入で情報が漏洩する場合です。一度侵入を許すと、システムの遮断、証拠保全、原因究明と専門的な対応が必要となり、基幹システムの停止など業務に深刻なダメージを与えます。また顧客や取引先へ拡散する等、社会的な信用喪失に繋がるリスクも含んでいます。

ここでは2023年3月に調査報告がまとまった、大阪急性期・総合医療センターのランサムウェア感染(カルテ閲覧不能、診療機能ストップ)を事例として取り上げます。

→ 事例2:外部攻撃~医療センター電子カルテ閲覧不能、内閣官房長官も緊急会見

(人為ミス)

人為ミスとは、機器の設定ミス、操作ミス、PCの紛失等で起きる情報漏洩です。メールの誤送信が代表例で、日常的に発生する情報漏洩といえます。3つの中では最も発生件数が多く、全体の半分以上を占めると言っていいでしょう。

大規模な漏洩には繋がりにくいですが、繰り返せば組織の信用が問われますし、形式的な報告に終始すれば、セキュリティ教育が不十分であると見做されてしまいます。

ここでは2022年10月25日に発表された、株式会社JTBのアクセス権限設定ミスによる情報漏洩を取り上げます。→ 事例3:人為ミス~アクセス権限の設定ミス、1万人超の個人情報漏洩

内部不正、外部攻撃、人為ミスは、情報漏洩対策の取り方が異なりますので、それぞれに分けて説明していきます。

情報漏洩対策1:内部不正に備える

内部不正への対策は何よりも、アクセスできる情報を不必要に広げないことが肝要です。悪意ある人間を相手にする以上、アクセスできないようにするしか根本的な対策はありません。しかし同時にアクセス制限は、業務の効率を妨げます。いかに両者のバランスを維持するかが鍵になります。まずは以下6点を検討してください。

1.ファイルサーバで共有設定の見直し

全社員が全情報にアクセスできるのは避け、役職に応じた閲覧権限の設定、専用パスワードの設定等、アクセスできる情報をきめ細かく管理します。

(参考)総務省|ユーザ権限とユーザ認証の管理|国民のためのサイバーセキュリティサイト

2.重要情報を指定領域で管理する

特に機密性の高い情報は、特定のディレクトリで管理し、何かあったらすぐにシャットダウンできるようにしておきます。

3.PDFファイルを持ち出し禁止にする

技術データや営業秘密などの情報は、PDFファイルにして管理する場合が多いです。コピー&ペースト、印刷、画面コピー操作などを制御して、紙媒体やデバイス、メール、クラウドなどあらゆる漏洩ルートを持ち出し禁止にしておきます。

(参考)ティエスエスリンク|内部不正対策に有効なソフト一覧

4.端末や記憶媒体の持ち出し制限

ノートPC、スマホ、USBメモリなど、機器の持ち出し制限も、機密情報を扱う部署では必要になるかも知れません。

5.情報セキュリティポリシーの策定

情報セキュリティポリシーとは、情報の機密性を維持するために、企業や組織の行動指針をまとめたものです。顧客情報や機密情報など管理対象となる情報の種類を定義し、情報ファイルの管理・運用・廃棄に関するルールを定める等、企業の行動指針を明文化するようにします。

(参考)総務省|情報セキュリティポリシーの導入と運用 | 国民のためのサーバーセキュリティサイト

6.定期的なセキュリティ教育の実施

個人情報はマイナンバー法や個人情報保護法によって保護の対象であること、違反した場合には罰則規定があること、これらを説明して個人情報を管理する重要性を認知してもらいます。また特定電子メール法や不正アクセス禁止法はどのような行為をサイバー犯罪と規定しているのか、違反者はどのような罰則を受けるのか、説明することで遵法意識を高めるようにします。

↓↓↓ 内部不正に備える対策を、もっと詳しく ↓↓↓

組織内部からの情報漏洩には、ウィルスや外部攻撃による情報漏洩とは異なる、独特の問題が発生します。本稿では内部情報漏洩の特徴を3つの事例から考え、効果的な対策をズバリ提示します。

情報漏洩対策2:外部攻撃に備える

外部攻撃に備えた情報漏洩対策は、その特性上専門的な方向に走りがちですが、まずは基本対応をしっかり行うことが重要です。なぜなら後述の事例解説で分かるように、どの事例でもメール開封やパスワード管理等の基本を守っていれば、多重防御が機能し被害の拡大を防げているからです。

押さえるべき基本対策は、次のようになります。

1.OSやアプリは常に最新状態にアップデート

外部攻撃は、システム脆弱性を突いて侵入を計ります。システムの脆弱性診断を受けることも大切ですが、まずはOSやアプリケーションを最新の状態にアップデートし続けてください。

2. パスワード管理の徹底

パスワードは長く複雑にして、使い回しを避ける。これが基本です。ただこれだけクラウドサービスが普及した現在、パスワードだけの認証システムには限界があるのも事実です。多要素認証(ワンタイムパスワード、生体認証など)を導入し、パスワード以外の認証要素を加えることも検討してください。

なおシステムの全パスワードを同一にした場合、多重防御が機能せず深刻なダメージをもたらすリスクがあります(後述の 事例2:外部攻撃 ~ 医療センター電子カルテ閲覧不能、内閣官房長官も緊急会見 を参照)。

3.ウィルス対策ソフトと定義ファイルのアップデート

ウィルス対策ソフトの導入で不正侵入を検知するとともに、ウィルス定義ファイルを常にアップデートし、新しいウィルスやマルウェアに備えるようにしてください。

4.バックアップの徹底

外部攻撃によりシステムからロックアウトされた場合に備え、定期的にバックアップをとるようにします。またバックアップデータは物理的に異なる複数の場所に保管し、暗号化やアクセス権限を持つ人員を必要最小限にすることも重要です。

5.フリーWIFI等、無償ネットワークに接続しない

フリーWifiの場合は、同時接続している第3者から情報を抜き取られるリスクがあります。仮にパスワード設定されていても、それは公開されたパスワードですから、あまり意味がありません。社内ネットワークに社外からアクセスするときはVPN接続にするようにします。またメールの添付ファイルは暗号化するようにしましょう。

6.定期的なセキュリティ教育

偽メールや偽サイトに騙されないよう、フィッシング詐欺等の手口を学ぶようにします。また会話からパスワードを聞き出したり、肩越しにパスワードを覗き見するショルダーハッキングに注意する等、日常行動での情報セキュリティ意識を高めるようにします。

↓↓↓ 外部攻撃に備える対策を、もっと詳しく ↓↓↓

ここで説明したのは、中小企業が最初にすべき情報漏洩対策ですが、それは外部攻撃を防ぐ対策にほかなりません。外部攻撃はここ数年著しく件数が増加し、その手口は巧妙になっています。まずは、外部攻撃を防ぐ基本策を実施してください。

情報漏洩対策3:人為ミスに備える

人為ミスは日常的に発生する情報漏洩であり、それを防ぐことは、内部不正の場合と同様、業務の効率化との兼ね合いがポイントになります。基本は定期的な教育でセキュリティ意識を高めることになりますが、以下の対策を打つことで発生を防ぐことができます。

1.メールの誤送信を取り消す仕組み

人為ミスの情報漏洩で一番多い原因が、メールの誤送信です。本来BCCに入力すべきメールアドレスを、誤って宛先に入力してしまう。また送信先に間違ったメールアドレスを入力してしまう。こういったケースです。

このような誤送信を防ぐには、一斉配信専用のソフトを使ったり、期間経過後にメールが自動削除されるソフトを使ったりと、専用ソフトで対応するしか方法がありません。

2.テレワークへの対応

プライバシーフィルターを装着することで、覗き見を防ぐ。社内ネットワークへの接続はVPNにする。フリーWifiでのネット接続は行わない。テレワークに対応したルール作りも大切になります。

3.ノートPC、スマホの持出し制限

紛失、盗難に備えるには、社外への持出し制限がありますが、テレワークが普及した現在では現実的でありません。事例にもあるように海外での紛失はリスクが大きいので、海外出張の際は届出制にして管理意識を高める等、工夫が必要になります。

4.スマホやPCの画面ロックを利用する

離席時にノートPCは画面ロック(windowsマーク+L)を習慣化するようにします。またスマホにも生体認証等の画面ロックを設定するようにします。

5.すぐに相談できる体制の構築

人為ミスは流出する個人情報の数が少なく、大したことにはならないと勝手に思い込み、報告が上がらない場合もあり得ます。セキュリティ意識を高める社内教育とともに、些細な事でも報告できるような社内体制と雰囲気作りが大切になります。

↓↓↓ 人為ミスに備える対策を、もっと詳しく ↓↓↓

人為ミスによる情報漏洩で、圧倒的に多いのはメールの送信ミス。次がPCの盗難・紛失です。この2大人為ミスを撲滅するにはどうしたら良いか、対策を12個ご説明します。

事例1:内部不正 ~ 発覚から8年半、2023年2月に東京地裁が賠償命令

- 2014年7月:情報漏洩の発覚

- 2023年2月27日:東京地裁が賠償命令

【概要】

2014年7月にベネッセが運営する「進研ゼミ」の顧客情報約290万件が流出した。漏洩した顧客情報には、子供の名前、住所、誕生日、電話番号、保護者の氏名、職業、パスワードなどの個人情報が含まれていた。

【原因】

グループ会社の業務委託先従業員が、私用のスマートフォンを使って不正に情報を持ち出し、名簿業者に売却したとされる。

【影響】

漏洩した情報により、顧客の個人情報が不正に使用される可能性があり、顧客からのクレームや訴訟、メディアからの批判など社会的な信頼に甚大な影響を与えた。

【対策と効果】

ベネッセは情報漏洩の原因究明を徹底的に行い、不正アクセスに対するセキュリティ強化や内部管理体制の改善、情報漏洩時の対応策の強化など、その対策を徹底させた。これらは現在も、ベネッセお客様本部にて継続されている。

【裁判の焦点】

東京地裁は2023年2月27日、ベネッセコーポレーションに対し、個人情報の流出を認めた顧客ら4,027人へ、1人当たり3,300円、総額で約1,300万円を支払うよう命じました。

本件はベネッセのグループ会社の業務委託先従業員が、私用のスマートフォンを使って不正に情報を持ち出し、名簿業者に売却したのが原因ですが、裁判長はグループ会社が「スマートフォンへのデータ転送を防止する義務に違反した」と指摘。ベネッセについても「委託先監督義務に違反した過失がある」と認定しています。

その一方で流出した情報は、氏名や住所、電話番号など秘匿性は高くなく、財産的損害は生じていないことを踏まえて慰謝料を算定。原告のうちベネッセ側が流出を認めた顧客の請求分を認めています。

【本事例について】

ベネッセお客様本部が掲載する「ベネッセお客様本部の想い」(*1)には、次のような文面があります。「お客様情報の安全性に一番厳しい会社になる。ベネッセグループはその決意のもと、情報セキュリティ強化の取り組みを実施し、続けてまいります。」

この想いは、事件発覚から8年半たった今も続いています。本件をどのように感じとるかは読者の皆様に任せますが、先人が積み上げた企業の信用を一瞬で消失させる、情報漏洩の恐ろしさを改めて感じる次第です。

(参考)

・日本経済新聞|2023年2月27日 ベネッセ側に1300万円賠償命令 個人情報流出で東京地裁

・(*1) ベネッセ|ベネッセお客様本部の想い

事例2:外部攻撃 ~ 医療センター電子カルテ閲覧不能、内閣官房長官も緊急会見

- 2022年10月31日:システム障害発生

- 2023年3月28日:調査報告書発表

【概要】

2022年10月31日、独立行政法人大阪急性期・総合医療センターの情報システムがランサムウェア(身代金要求型ウィルス)に感染した。電子カルテが閲覧不能になり、外来診療の受付停止、緊急以外の手術の停止、救急患者の受け入れストップ等、病院業務に深刻な混乱が生じた。

【原因】

1次的な原因は、医療センターから給食事業を請負った企業の情報システムが、サイバー攻撃によりID・パスワードを窃取されたことに起因する。ただそこから基幹システムや電子カルテに拡散した2次的原因は、IDやパスワード等の認証情報を使いまわしていたことが大きな要因であった。医療センターではサーバー、OS、端末のいずれにおいても共通のパスワードを使用していたという。

【影響】

不正アクセスは端末約2,200台に及び、基幹システムの再稼働までに43日、診療システム全体の復旧までに73日を要した。その間における入院患者数は、昨年同月比で33%程度に留まっており、地域医療に深刻なダメージを与えたことが分かる。その被害額は復旧費で数億円、診療制限における逸失利益を含めれば10数億円以上と見込まれている。

また本件は独立行政法人の医療機関が機能不全となったこともあり、大阪府知事や内閣官房長官が記者会見を開く等、社会的にも大きな事態となった。

【調査報告書から分かる原因】

以下は「大阪急性期・総合医療センター、情報セキュリティインシデント調査報告書概要(2023年3月28日発表)」より抜粋した内容です。

1.外部接続の問題

VPN機器の脆弱性が放置され、リモートデスクトップ接続が常時可能な状態だった。

2.管理者権限の問題

ユーザすべてに管理者権限を与えていたため、攻撃者に管理者権限を利用され、ウィルス対策ソフトをアンインストールされた。

3.パスワードの問題

Windowsのパスワードが、サーバー、端末毎にすべて共通であり、一つのパスワードが窃取されると、他のすべてのサーバー(端末)が乗っ取り可能な状態であった。

4.ロックアウト設定

アカウントロックアウトの設定が無く、パスワード総当たり攻撃や辞書攻撃により、パスワードを数多く試行されログオンが成功した。

5.ウィルス対策ソフトの問題

電子カルテシステムのサーバーにウィルス対策ソフトが未設定のため、容易に侵入され、ランサムウェアを実行された

【本事例について】

独立行政法人のセキュリティでさえ、と目を疑うような内容が、調査報告書には書かれています。ハッキリ言えることはパスワードの使いまわし等、最低限のルールさえ遵守していれば、このような被害には至らなかったことでしょう。

(参考)

・NHK関西Newsweb|2022年11月1日 大阪急性期・総合医療センター サイバー攻撃で診療影響続く

・大阪急性期・総合医療センター|大阪急性期・総合医療センター、情報セキュリティインシデント調査報告書概要(2023年3月28日発表)

事例3:人為ミス ~ アクセス権限の設定ミス、1万人超の個人情報漏洩

- 2022/10/25:株式会社JTB広報室発表

【概要】

2022年10月25日、株式会社JTBは観光庁の補助事業者として行っている地方創生事業で、参加企業社員の個人情報約1万人分が流出した、と発表した。原因はデータのアクセス権限を誤って設定したことに拠るという。すでに同日ダウンロードデータの削除報告を受け取り、正しいアクセス権限を再設定したという。

【原因】

本来は参加企業が自社の申請書以外にアクセスできない仕様とすべきところ、個別アクセス権限の誤設定により、個人情報を含む申請書類の情報が、ログイン権限を持つ参加企業相互に閲覧可能となっていた。

【影響】

閲覧可能であった情報のうち、他の事業者にダウンロードされたデータに、1,698 件の申請書、最大11,483人分の個人情報が含まれていた(組織名、部署名、役職名、氏名、業務連絡先用電話番号、メールアドレス等)。なお、ログイン権限を持つ参加企業以外に、個人情報が漏洩した可能性はないという。

【対策】

・情報漏洩の対象者に、お詫びのメール連絡。

・ファイルをダウンロードした事業者(18 件)へ、当該情報の削除を依頼し、全事業者から削除完了の通知を受領。

・適切なアクセス権限の再設定。

(参考)

・株式会社JTB|情報漏洩に関するお詫びとお知らせ 2022年10月25日

・国土交通省(観光庁)|株式会社JTBが管理・運用する情報共有ツールにおけるアクセス権限の誤設定による個人情報等の漏洩について 2022年10月25日

情報漏洩対応 ~ 最低限知っておくべき、漏洩後の対応手順

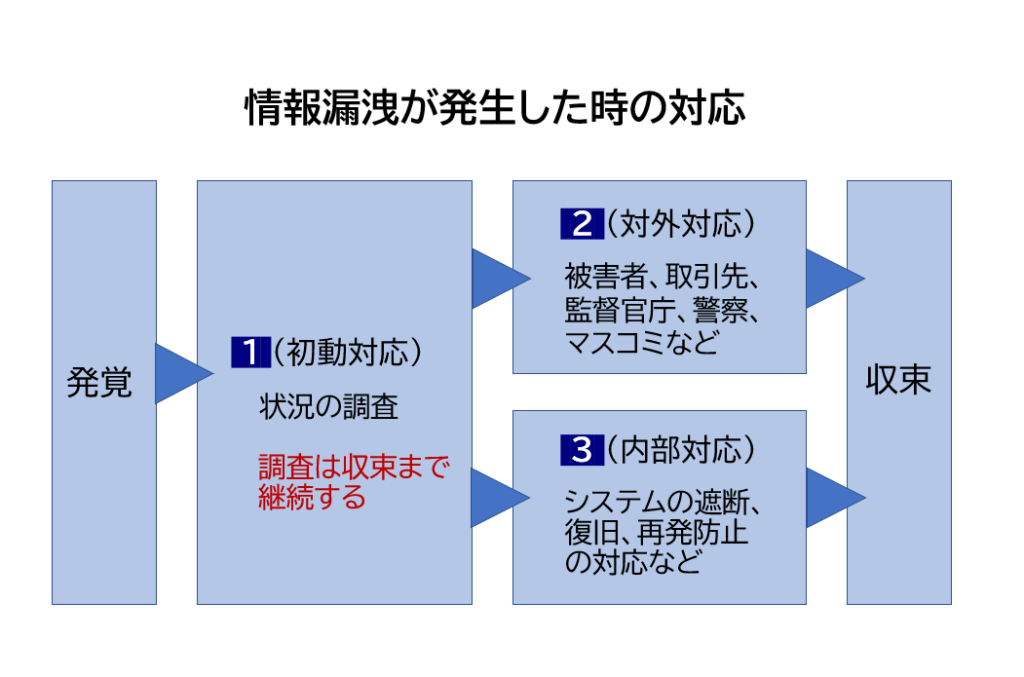

もし万一、情報漏洩が起きてしまった時に備え、漏洩後の対応手順を押さえてください。なおここでは記憶に残るよう、簡単な全体像の説明に留めています。

上記図を見てください。覚えておくべきことは、対応は大きく3つに分かれる、ということです。

- (初動対応):状況の調査。

- (対外対応):被害者、取引先、監督官庁、警察、マスコミ等、対外的な対応と情報発信。

- (内部対応):システムの遮断、復旧、再発防止の対応等、社内に向けた対応。

これらをなるべく迅速に行うことになります。簡単ではありますが、本記事のまとめとして、付記させていただきました。

以上となります。

お読みいただき、ありがとうございました。

※本記事の掲載事例は現時点での当社調べの内容です。

本記事の作成者:石川

所属:株式会社ティエスエスリンク / 営業部

2023年1月から5月に公表された情報漏洩の事例について、民間企業、医療機関、教育機関、公的機関に分け、代表的な事例をまとめました。情報漏洩のリスクに備えるため、発生原因のみならず発生後の対応も含めた、参考事例一覧です。