実際に情報漏洩が起きた時、私たちはどのように対応すべきでしょうか? 情報漏洩はある日突然発覚します。その状況下で臨機応変に対応できる人が、どれだけいるでしょうか。気も動転するでしょうし、何をどうしたら良いか、分からなくなるのが普通です。警察から連絡を受けた時は頭が真っ白になりました、と告白した経営者もいます。

本稿では、情報漏洩時に迅速に対応できるよう、よくあるケース別に、必要な対応をチェックリスト形式でまとめています。いざという時に備え、ダウンロードして、貴社の行動基準を策定するためにご利用ください。

(資料A)情報漏洩対応チェックリスト

・(PDF) ダウンロード

・(Excel)ダウンロード

Excel版はメールアドレスを登録して、ダウンロードライブラリから取得できます。

弊社プライバシーポリシーに同意いただいたものとさせていただきます。

個人情報保護法で情報漏洩時の報告義務が必要になったため、初動対応がより一層重要になりました。情報漏洩被害の拡大防止面でも、事前に自社内での行動基準を決めておくことが大切です。

※実際の情報漏洩時には、深刻な被害が予想されます。本稿および情報漏洩対応チェックリストは、被害発生時のイメージとしてご理解いただき、必ず専門家にご相談のうえご対応をお願いいたします。

目次

情報漏洩対策で真っ先にやること!

情報漏洩が発生した時、真っ先にとるべき対応は何でしょうか? それは2次被害の拡大防止であり、具体的にいえば情報の隔離です。以下では、情報漏洩のよくあるケース別に対応例をご説明します。実際には、このあとのチェックリストを参考にして対処を進めます。

- メールを誤送信した場合:

間違って送付したメールの削除を依頼し、拡散を防ぐようにします。

- Webに誤情報を公開した場合:

速やかに誤った情報を削除し、キャッシュが残っていれば削除処理を行います。

- PCやスマホを紛失した場合:

対象機器のアカウント停止やログインパスワードを変更し、他のネットワークに侵入させないようにします。

※事前対策としては、対象機器に暗号化やロックをかけておきます。事前の準備により、漏洩後の被害を抑えることができます。事前対策については、追って別記事で解説予定です。

- 外部から不正アクセスの場合:

不正アクセスのあった機器やサイトを停止します。停止できない場合でも不正アクセスされた情報を、他のネットワークから遮断することは不可欠です。

※事前対策としては、ログ取得や監査ツールの準備により、状況確認や原因特定、対処に有効です。また、ファームウェアのアップデートも定期的に行うことも必要です。事前対策については、追って別記事で解説予定です。

- 内部不正による犯行の場合:

情報漏洩した機器(ファイルサーバー等)のID停止やアクセス制限を実施し、被害の拡大を防ぐとともに証拠の保全を行います。

※事前対策としては、ログ取得や監査ツールの準備により、状況確認や原因特定、対処に有効です。事前対策については、追って別記事で解説予定です。

このように、真っ先に対応するべきことは被害の拡大防止です。ひとたび情報漏洩が起きれば、色々なことに対応しなければなりません。それらは情報漏洩対応チェックリストにまとめてありますが、ここでしっかり頭に入れていただきたいのは、被害の拡大防止が何よりも重要である、ということです。被害の拡大防止のために、情報や対象機器を隔離すると覚えてください。

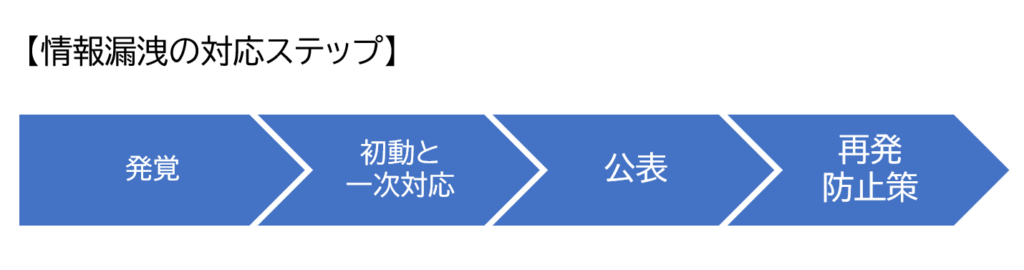

なお個々の対応策は情報漏洩の原因により異なりますが、全てに共通するのは次のステップです。

メール誤送信 / Web誤公開時の対応例

メールの誤送信やWeb上に誤った情報を公開した場合、どのように対応すべきでしょうか。ここでは情報漏洩対応チェックリスト(PDF版)の内容を、そのまま記載してご説明します。

誤送信・誤公開とは?

(例1):電子メールの宛先を間違えて送信する

(例2):Web管理の設定ミスによる、非公開情報の公開

真っ先にすべき対応は?

→ メール宛先ミス: 送付先への削除依頼

→ Web上で誤公開: すみやかな情報の削除

※実際の情報漏洩時には、深刻な被害が予想されます。本稿および情報漏洩対応チェックリストは、被害発生時のイメージとしてご理解いただき、必ず専門家にご相談のうえご対応をお願いいたします。

<発覚>

□ 発覚した経緯は、次のうちどちらですか?

・本人の自己申告

・ミスを発見した第三者からの連絡

→ 連絡先を控える

<初動と一次対応>

□ 誤送信・誤公開したのは自社の情報だけですか、他社の情報も含まれますか?

※ 業務委託先の情報なら、他社の情報になります

→ 他社の情報が含まれる場合は、情報の所有者に連絡します

□ 誤送信・誤公開された情報は、どのような内容ですか?

□ 個人情報が含まれますか?

・個人情報とは、取引先・社員など個人に関する情報です

→ 個人情報の漏えいは、個人情報保護法に準拠した対応が必要です

□ 個人情報は何件程度の数(情報量)ですか?(基準:1000人を超えるか)

□ 個人情報は要配慮個人情報が含まれていますか?(人種、病歴など)

□ 個人情報は財産的被害が生じる恐れがありますか?(カード情報など)

□ 個人情報は不正目的をもって行われた漏洩でしたか?

※上記に該当する場合は、個人情報保護委員会への報告義務が発生します

速報として、概ね3-5日以内に報告が必要となります

□ クレジットカードなどの金融情報が含まれますか?

→ 含まれる場合は、カード会社など金融機関に連絡します

□ 公共性の高い情報が含まれますか?

・公共性の高い情報とは、発電所、通信設備のように社会インフラに影響する情報です

→ 特別法などの規制がある場合、法令に則った対応になります

□ 取引先の情報が含まれますか?

→ 取引先に連絡し、先方の意向に沿った対応をします

□ 機密情報が含まれますか?

・機密情報とは図面データなど、外部に出せない情報です

→ 機密性の重要度に応じて、経営判断をします

□ 誤送信・誤公開された、情報のタイプは?

□ メールには添付ファイルがありましたか?

□ 関連リンクがありましたか?

□ Webにはダウンロードできるファイルがありましたか?

□ 誤送信・誤公開された情報は、何らかの形で保護されていましたか?

・パスワードで保護されていた

・暗号化されていた

・何ら保護はなく、平文の状態だった

□ 誤送信・誤公開に気づいたのは、何月何日何時ですか?

□ なぜ、誤送信・誤公開が起きてしまったのですか?

・単純な操作ミス、確認不足など

・システムの不具合

・運用ルールの違反(公開・送信時のダブルチェックなど規定作業の未実施など)

<1次対応のまとめ>

→ 誤公開(自社サイト)の場合、すぐに情報を削除するか、アクセスを制限します

→ 誤公開(他社サイト)の場合、すぐに情報の削除を依頼します

→ メール誤送信の場合、受信者にお詫びし、メールの削除を依頼します

<検討と公表>

→ 予想される2次被害を確認します

→ 事態の重要度を判断します

→ 個人情報が含まれる場合には、本人への通知とお詫びをします

→ クレジットカード情報など、金融情報が含まれる場合は、カード停止を促すよう対応します

→ 漏洩規模や社会的影響など必要に応じて、 監督官庁(例:クレジットカード情報など、

金融情報が含まれる場合は金融庁) および 個人情報保護委員会 に届け出ます

→ 社会的な影響が大きいと判断した場合は、Webなどを通じて公表します

<復旧>

→ システムの不具合が原因の場合、プログラムを修正し、システムを復旧させます

→ Webページの設定を確認し、正しく表示されていることを確認します

→ 検索サイトに残ったキャッシュを削除します

<再発防止>

→ 違反や管理ミスがあった場合は、適切な処分を行います

→ 情報管理の作業手順やチェックの仕組みを見直します

紛失・盗難時の対応例

情報機器を紛失、盗難した場合は、どのように対応すべきでしょうか。ここでも情報漏洩対応チェックリスト(PDF版)の内容を、そのまま記載してご説明します。

盗難・紛失とは?

(例1):PCの入ったカバンを電車に置き忘れる

(例2):ポケットに入れたUSBメモリがないことに気づく

真っ先にすべき対応は?

→ 対象物(PCやスマホなど)のアカウント停止、ログインパスワードの変更

※実際の情報漏洩時には、深刻な被害が予想されます。本稿および情報漏洩対応チェックリストは、被害発生時のイメージとしてご理解いただき、必ず専門家にご相談のうえご対応をお願いいたします。

<発覚>

□ 発覚した経緯は、次のうちどれですか?

・紛失者の自己申告

→ 紛失した場所の管理者(鉄道会社の窓口、店舗の担当者など)へ連絡

・警察からの連絡

→ 警察の連絡先を書き留める

・取得者からの連絡

→ 取得者の連絡先を書き留める

<初動と1次対応>

□ 失ったのは、自社の情報だけですか、他社の情報も含まれますか?

※ 業務委託先の情報なら、他社の情報になります

→ 他社の情報が含まれる場合は、情報の所有者に連絡します

□ 紛失・盗難にあった対象物(PC、スマホ、USBメモリなど)は、なにですか?

□ 対象物には、シリアルナンバーなど、識別できる記号がありましたか?

□ 対象物のメーカー名、モデル名、色、サイズなど、特徴を詳しく教えてください

→ 対象物(PC、スマホ等)のアカウント停止、ログインパスワードの変更

□ 失った情報は、どのような内容ですか?

□ 個人情報が含まれますか?

・個人情報とは、取引先・社員など個人に関する情報です

→ 個人情報の漏えいは、個人情報保護法に準拠した対応が必要です

□ 個人情報は何件程度の数(情報量)ですか?(基準:1000人を超えるか)

□ 個人情報は要配慮個人情報が含まれていますか?(人種、病歴など)

□ 個人情報は財産的被害が生じる恐れがありますか?(カード情報など)

□ 個人情報は不正目的をもって行われた漏洩でしたか?

※上記に該当する場合は、個人情報保護委員会への報告義務が発生します

速報として、概ね3-5日以内に報告が必要となります

□ クレジットカードなどの金融情報が含まれますか?

→ 含まれる場合は、カード会社など金融機関に連絡します

□ 公共性の高い情報が含まれますか?

・公共性の高い情報とは発電所、通信設備のように社会インフラに影響する情報です

→ 特別法などの規制がある場合、法令に則った対応になります

□ 取引先の情報が含まれますか?

→ 取引先に連絡し、先方の意向に沿った対応をします

□ 機密情報が含まれますか?

・機密情報とは図面データ等、外部に出せない情報です

→ 機密性の重要度に応じて、経営判断をします

□ 失った情報は、パスワードなどで保護されていましたか?

・パスワードで保護されていた

・暗号化されていた

・何ら保護はなく、平文の状態だった

□ 紛失・盗難にあった対象物は、鞄や入れ物に入っていましたか?

□ 鞄や入れ物の特徴(色、形、素材など)を詳しく教えてください

□ 紛失・盗難に気づいたのは、何月何日何時ですか?

□ 失った場所は、どこですか?

→ 鉄道、店舗に連絡します

□ なぜ、紛失・盗難にあってしまったのですか?

(例:眠ってしまった、トイレで席を外したなど、その時の状況を詳しく)

<1次対応のまとめ>

→ 対象物(PC、スマホ等)のアカウント停止、ログインパスワードの変更

→ 他社の情報が含まれる場合は、情報の所有者に連絡します

→ 鉄道、店舗に連絡します

→ 警察に届け出ます

→ 紛失盗難にあった機器が、オークションや中古市場に出回っていないか確認します

<検討と公表>

→ 予想される2次被害を確認します

→ 事態の重要度を判断します

→ 個人情報が含まれる場合には、本人への通知とお詫びをします

→ クレジットカード情報など、金融情報が含まれる場合は、カード停止を促すよう対応します

→ 漏洩規模や社会的影響など必要に応じて、 監督官庁(例:クレジットカード情報など、

金融情報が含まれる場合は金融庁) および 個人情報保護委員会 に届け出ます

→ 社会的な影響が大きいと判断した場合は、Webなどを通じて公表します

<再発防止>

→ 自社の情報管理ポリシーに則り、再発防止策を講じ、周知徹底します

外部攻撃時の対応例

外部攻撃(不正アクセスや不正プログラム)を受けた場合は、どのように対応すべきでしょうか。ここでも情報漏洩対応チェックリスト(PDF版)の内容を、そのまま記載してご説明します。

外部攻撃を受けた場合とは?

(例1):ウィルス等の不正プログラムに感染し、情報が漏洩した場合

(例2):システムの脆弱性等から不正アクセスを許し、情報漏洩した場合

真っ先にすべき対応は?

→ 不正アクセスがあった機器・サイトの停止、または隔離(他のネットワークから切断)

※実際の情報漏洩時には、深刻な被害が予想されます。本稿および情報漏洩対応チェックリストは、被害発生時のイメージとしてご理解いただき、必ず専門家にご相談のうえご対応をお願いいたします。

<発覚>

□ 発覚した経緯は、次のうちどれですか?

・風評を含む外部からの指摘

→ 指摘してくれた方の連絡先を書き留め

・ウィルス対策ソフト、ネットワーク監視サービスなどからの連絡

・ランサムウェアによる身代金要求があった

<初動と1次対応>

□ 失ったのは、自社の情報だけですか、他社の情報も含まれますか?

※ 業務委託先の情報なら、他社の情報になります

→ 他社の情報が含まれる場合は、情報の所有者に連絡します

□ 外部攻撃を受けた機器は、なにですか?

→ 対象物(PC、スマホなど)のアカウント停止、ログインパスワードの変更

→ 対象物(PC、スマホなど)のネットワークからの切り離し

□ 外部攻撃を受けた範囲は、どこまでですか?(ネットワークのすべてなのか、一部なのか?)

→ 攻撃を受けたネットワークのサービス停止、外部からの隔離

□ 漏洩した情報は、どのような内容ですか?

□ 個人情報が含まれますか?

・個人情報とは、取引先・社員など個人に関する情報です

→ 個人情報の漏えいは、個人情報保護法に準拠した対応が必要です

□ 個人情報は何件程度の数(情報量)ですか?(基準:1000人を超えるか)

□ 個人情報は要配慮個人情報が含まれていますか?(人種、病歴など)

□ 個人情報は財産的被害が生じる恐れがありますか?(カード情報など)

□ 個人情報は不正目的をもって行われた漏洩でしたか?

※上記に該当する場合は、個人情報保護委員会への報告義務が発生します

速報として、概ね3-5日以内に報告が必要となります

□ クレジットカードなどの金融情報が含まれますか?

→ 含まれる場合は、カード会社など金融機関に連絡します

□ 公共性の高い情報が含まれますか?

・公共性の高い情報とは発電所、通信設備のように社会インフラに影響する情報です

→ 特別法などの規制がある場合、法令に則った対応になります

□ 取引先の情報が含まれますか?

→ 取引先に連絡し、先方の意向に沿った対応をします

□ 機密情報が含まれますか?

・機密情報とは図面データなど、外部に出せない情報です

→ 機密性の重要度に応じて、経営判断をします

□ 漏洩した情報は、パスワードなどで保護されていましたか?

・パスワードで保護されていた

・暗号化されていた

・何ら保護はなく、平文の状態だった

□ 外部攻撃に気づいたのは、何月何日何時ですか?

<調査・検討>

→ 漏洩情報の内容から事態の深刻度を判断します

→ 必要に応じて専門業者に調査を依頼します

・JPCERT/CC ※主に不正アクセス、マルウェア感染、DoS/DDoS攻撃などに対応

・JNSA:サイバーインシデント緊急対応企業一覧

→ 必要に応じて警察(警視庁サイバー警察局)に相談します

・警察庁:サイバー警察局 相談窓口

→ サーバーなどに残された情報はバックアップをとり、証拠を保全します

→ 実態が解明されるまでは、システムの再稼働は控えます

→ バックアップに不正プログラムがないことを確認し、再発防止措置を取った後、

システムを復旧します

<公表>

→ 他社の情報が含まれる場合は、情報の所有者に連絡します

→ 個人情報が含まれる場合には、本人への通知とお詫びをします

→ クレジットカード情報など、金融情報が含まれる場合は、カード停止を促すよう対応します

→ 漏洩規模や社会的影響など必要に応じて、 監督官庁(例:クレジットカード情報など、

金融情報が含まれる場合は金融庁) および 個人情報保護委員会 に届け出ます

→ 社会的な影響が大きいと判断した場合は、Webなどを通じて公表します

<再発防止>

→ 自社の情報管理ポリシーに則り、再発防止策を講じ、周知徹底します

・システムの脆弱性修正、パッチ適用など

・ウィルス対策ソフトの導入、変更、最新化の徹底など

・フィッシングサイト、標的型メールに対応した定期的な教育など

→ 必要に応じて、情報漏洩の被害にあった方へ補償をします

内部犯行時の対応例

内部の人間による犯行で情報が漏洩した場合は、どのように対応すべきでしょうか。ここでも情報漏洩対応チェックリスト(PDF版)の内容を、そのまま記載してご説明します。

内部犯行とは?

・内部の人間が不正に情報を持出し、外部の業者等に販売・譲渡するケースです

真っ先にすべき対応は?

→ 対象サイト(ファイルサーバーなど)の停止、アクセス制限

→ 内部犯行者が使用した機器の確保(証拠の保全)

※実際の情報漏洩時には、深刻な被害が予想されます。本稿および情報漏洩対応チェックリストは、被害発生時のイメージとしてご理解いただき、必ず専門家にご相談のうえご対応をお願いいたします。

<発覚>

□ 発覚した経緯は、次のうちどれですか?

・顧客からの連絡(架空請求を受けた、個人情報が不正に利用されているなど)

→ 連絡先を控える

・マスコミからの連絡

→ 連絡先を控える

・情報が漏洩しているとの風評が広まった

・名簿を買い取るよう、脅迫を受けた

<初動と1次対応>

□ 内部犯行の当事者が、まだ社内にいる可能性がありますか?

・まだ社内にいる可能性あり(特定できない場合は、いることを想定する)

→ 証拠隠滅されないように注意する

・社内にいる可能性はない

→ 以下のプロセスへ

□ 持ち出された情報は、自社の情報だけですか、他社の情報も含まれますか?

※ 業務委託先の情報なら、他社の情報になります

→ 他社の情報が含まれる場合は、情報の所有者に連絡します

□ 漏洩した情報の保管場所は、どこですか?

→ 対象サイト(ファイルサーバーなど)

該当サイト(サーバー)の停止、アクセス制限

→ 執務室、倉庫、書類保管場所(※物理的な書類など)

立ち入り制限もしくは残りの書類を施錠できる場所に退避

□ なにを(PC、USBメモリ、紙など)、持ち出されましたか?

□ 漏洩した情報は、どのような内容ですか?

□ 個人情報が含まれますか?

・個人情報とは、取引先・社員など個人に関する情報です

→ 個人情報の漏えいは、個人情報保護法に準拠した対応が必要です

□ 個人情報は何件程度の数(情報量)ですか?(基準:1000人を超えるか)

□ 個人情報は要配慮個人情報が含まれていますか?(人種、病歴など)

□ 個人情報は財産的被害が生じる恐れがありますか?(カード情報など)

□ 個人情報は不正目的をもって行われた漏洩でしたか?

※上記に該当する場合は、個人情報保護委員会への報告義務が発生します

速報として、概ね3-5日以内に報告が必要となります

□ クレジットカードなどの金融情報が含まれますか?

→ 含まれる場合は、カード会社など金融機関に連絡します

□ 公共性の高い情報が含まれますか?

・公共性の高い情報とは、発電所、通信設備のように社会インフラに影響する情報です

→ 特別法などの規制がある場合、法令に則った対応になります

□ 取引先の情報が含まれますか?

→ 取引先に連絡し、先方の意向に沿った対応をします

□ 機密情報が含まれますか?

・機密情報とは、図面データなど外部に出せない情報です

→ 機密性の重要度に応じて、経営判断をします

□ 持ち出された情報は、保管時に何らかの形で保護(対策)されていましたか?

・パスワードで保護されていた

・暗号化されていた

・何ら保護はなく、平文の状態だった

・施錠できる適切な場所で保管されていた

・だれでも閲覧できる場所に置かれていた

□ 内部犯行に気づいたのは、何月何日何時ですか?

<調査・検討>

→ 漏洩情報の内容から事態の深刻度を判断します

→ 必要に応じて専門業者に調査を依頼します

・JPA:情報セキュリティに関する技術的なご相談

・JNSA:サイバーインシデント緊急対応企業一覧

→ 必要に応じて警察(警視庁 サイバー警察局 不正アクセス対策)に相談します

・警察庁:サイバー警察局 不正アクセス対策

→ サーバーなどに残された情報はバックアップをとり、証拠を保全します

→ 実態が解明されるまでは、システムの再稼働は控えます

→ バックアップに不正プログラムがないことを確認し、

再発防止措置を取った後、システムを復旧します

また、脆弱性などの解消(改修、パッチ適用)を行います

<公表>

→ 他社の情報が含まれる場合は、情報の所有者に連絡します

→ 個人情報が含まれる場合には、本人への通知とお詫びをします

→ クレジットカード情報など、金融情報が含まれる場合は、カード停止を促すよう対応します

→ 漏洩規模や社会的影響など必要に応じて、 監督官庁(例:クレジットカード情報など、

金融情報が含まれる場合は金融庁) および 個人情報保護委員会 に届け出ます

→ 社会的な影響が大きいと判断した場合は、Webなどを通じて公表します

<再発防止>

→ 自社の情報管理ポリシーに則り、再発防止策を講じ、周知徹底します

・情報へのアクセス件の見直し

・システムの脆弱性が原因の場合は、改修やパッチ適用

・重要情報を扱う業務での相互牽制できる体制の構築

・外部記憶装置(外付けHDD、USBメモリ)を制限するツールの導入

・クラウドストレージへのアクセスを制限する

・書類などの保管ルール(施錠できる場所への保管、鍵の管理など)

→ 必要に応じて、情報漏洩の被害にあった方へ補償をします

以上となります。

お読みいただき、ありがとうございました。

(資料A)情報漏洩対応チェックリスト

・(PDF) ダウンロード

・(Excel)ダウンロード

Excel版はメールアドレスを登録して、ダウンロードライブラリから取得できます。

弊社プライバシーポリシーに同意いただいたものとさせていただきます。

※本記事の掲載事例は現時点での当社調べの内容です。

本記事の作成者:石川

所属:株式会社ティエスエスリンク / 営業部

情報漏洩対策のポイントを、最新の事例をもとに解説します。漏洩した場合、損害額はどれ位になるのか? 漏洩の原因は何か? 企業はどのような対策を講じるべきか? さらには万一漏洩した場合の対応手順まで、一気に解説していきます。