情報漏洩の原因を解説した記事は数多くありますが、調査年度が古い場合もあるため、現状を正確に反映しているとは言いきれません。

本稿では最新データを元に、情報漏洩の原因ランキングを解説し、今すぐとるべき対策を説明します。

目次

最新データによる、情報漏洩の原因ランキング

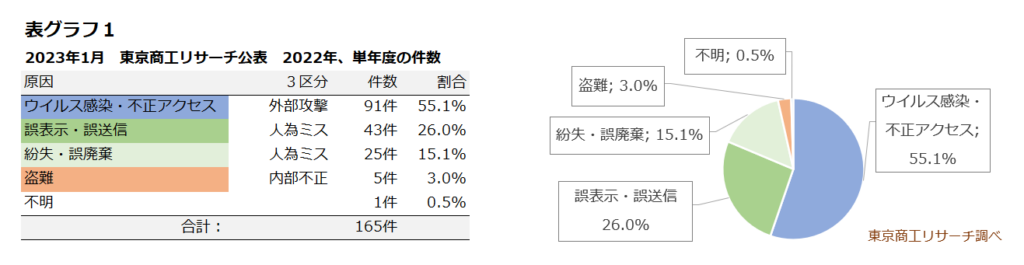

現在、公表されている最新の調査データは、東京商工リサーチ社が2023年1月に公表したものになります。調査データの前提は、次のとおりです。

・調査年度 :2022年

・調査対象 :上場企業とその子会社

・調査方法 :各企業が自主的に公表した内容に基づく

・カウント対象:情報漏洩の発生件数

・その他 :「漏洩の可能性あり」「調査中」も1件としてカウント

これによると、ウィルス感染・不正アクセス(外部攻撃)が55%と最も多くの割合を占めています。次に多いのが、メールの送信設定を間違えるなどの誤表示・誤送信(人為ミス)が26%、3番目が紙の書類の紛失・誤廃棄(人為ミス)の15%、続いて従業員が不正に持ち出す盗難(内部不正)の3%となります。

直近の傾向を知る

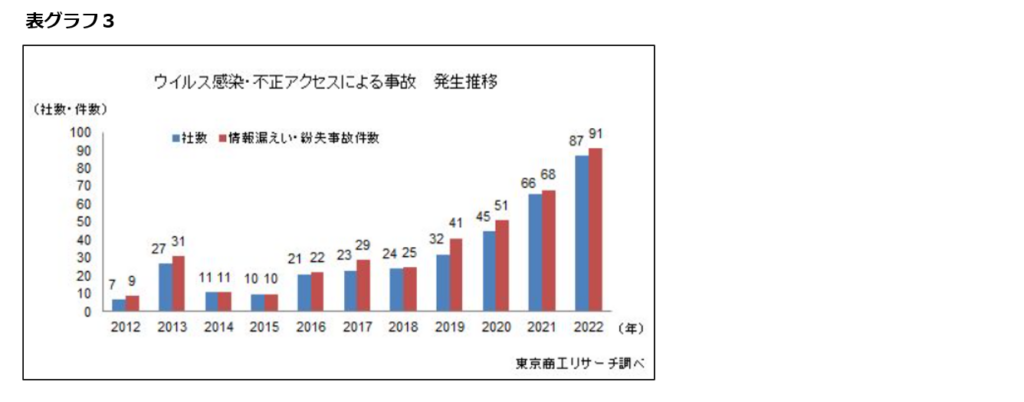

直近の傾向で重要なのは、ウィルス感染・不正アクセス(外部攻撃)の増加が止まらないことです。下記のグラフをご覧ください。

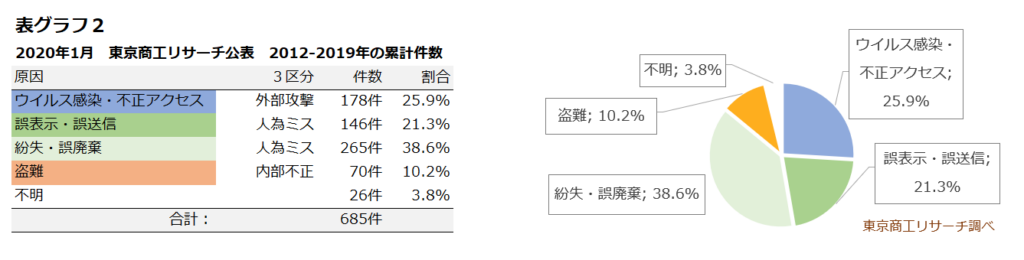

これは同じく東京商工リサーチが2020年1月に公表したデータです。調査開始の2012年から2019年まで8年間の累計数になります。ご覧いただいてわかるとおり、ウィルス感染・不正アクセスは全体の26%しかありません。この当時は全体の1/4だったものが、2022年度には1/2以上を占めるまでに増加しているのです。

このような状況を考えれば、ウィルス・不正アクセス(外部攻撃)への対策を重視することは、当然のことになるかと思います。同時に割合が減少したとはいえ「誤表示・誤送信」「紛失・誤廃棄」「盗難」についても、看過できるレベルにあるとは言えません。ですので引き続き、適切な対策を講じる必要があります。

参考までにウィルス・不正アクセス(外部攻撃)だけに原因を絞った年次推移の棒グラフを転載しますので、参考にしてください。

対策視点の原因ランキング

ここまでご説明したように、個人情報の漏洩原因はウィルス・不正アクセスが最も多く、ランキング1位となるわけですが、有効な対策を打つにはもう少し詳しい内訳を、知る必要があります。なぜなら一口にウィルス・不正アクセスと言っても、攻撃手法は多岐に渡ります。電子メールから感染するものもあれば、システムの脆弱性を狙うものもあるでしょう。それぞれの手法に応じて対応策は変わりますから、それが分からないと有効な対策を打つことができません。

このような視点で見ると、独立行政法人情報処理推進機構(IPA)が公表している「情報セキュリティ10大脅威2024」は大変参考になります。

情報セキュリティ10大脅威2024 [組織編]

- 1位: ランサムウェアによる攻撃

- 2位: サプライチェーンの弱点を悪用した攻撃

- 3位: 内部不正による情報漏えい等の被害

- 4位: 標的型攻撃による機密情報の窃取

- 5位: 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)

- 6位: 不注意による情報漏えい等の被害

- 7位: 脆弱性対策情報の公開に伴う悪用増加

- 8位: ビジネスメール詐欺による金銭被害

- 9位: テレワーク等のニューノーマルな働き方を狙った攻撃

- 10位: 犯罪のビジネス化(アンダーグラウンドサービス)

「情報セキュリティ10大脅威 2024」は、2023年に発生した社会的に影響が大きかったと考えられる情報セキュリティにおける事案から、IPAが脅威候補を選出し、情報セキュリティ分野の研究者、企業の実務担当者など約200名のメンバーからなる「10大脅威選考会」が脅威候補に対して審議・投票を行い、決定したものです。

引用元:独立行政法人情報処理推進機構(IPA) | 「情報セキュリティ10大脅威2024」

このランキングは、漏洩した個人情報の数やインシデントの発生件数を集計したものではなく、メンバーの審議・投票によるものです。厳密な意味でランキングとは言えませんが、現実の脅威を知る意味では、より適切なランキングと言えるかと思います。それでは順を追って説明しましょう。

1位: ランサムウェアによる攻撃

ランサムウェアとは、コンピュータやファイルを暗号化し、被害者から身代金を要求するウィルスのことを言います。被害者は身代金を支払い、ファイルを復元する鍵を受取らない限り、データにアクセスすることができません。

(攻撃の糸口)

・メール添付のファイル・リンクから

・改ざんしたウェブサイトのリンクから

・ネット接続機器の脆弱性から

・外部公開されたサーバ・PCへの不正ログインから

(必要な対策)

このページ最後の「今すぐとるべき、必須の対策」にて説明します。

(参考事例)

東京コンピュータサービス株式会社 | サイバー攻撃による被害と復旧状況について

2位: サプライチェーンの弱点を悪用した攻撃

これはセキュリティ対策の強固な本命企業でなく、サプライチェーンで繋がったセキュリティの脆弱な企業から侵入し、上流プロセスの本命企業を攻撃する手法です。自社だけでなく取引先を含めて損害が広がり、損害賠償のみならず社会的信用を失うなど、深刻なダメージを受けることになります。

(攻撃の糸口)

・セキュリティの脆弱な取引先、業務委託先、海外子会社に不正ログインし、感染させる

・ソフトウェアやサービスの提供元の脆弱性から侵入し、顧客がそのソフト・サービスを利用することで感染させる

・システム運用を請負う企業の管理ソフトにウィルスを侵入させ、顧客企業に感染させる

(必要な対策)

このページ最後の「今すぐとるべき、必須の対策」にて説明します。

(参考事例)

2022年3月、トヨタ自動車が取引先のシステム障害により国内全工場を停止

トヨタイムズ | 小島プレス、サイバー被害から1年 苦難乗り越え深めた絆

3位:内部不正による情報漏えい等の被害

内部不正による情報漏洩とは、内部の人間の不正行為により、情報が外部に漏洩することを言います。漏洩はネットワーク経由やUSBメモリ等の記憶媒体に留まらず、スクリーンショットやPDFファイル、さらには紙媒体など多岐に渡ります。内部不正による情報漏洩は故意犯であるため、おびただしい数の個人情報が流出する傾向にあり、社会的な信用の崩壊、さらには多額の損害賠償に繋がる危険があります。

(攻撃の糸口)

・アクセス権限の悪用

・在職中のアカウント権限の悪用

・内部情報の不正な持出し

(必要な対策)

内部不正による情報漏洩は、ウィルス等による外部攻撃とは性質が異なり、その対策は「内部情報漏洩を許さない、5つの対策と3つの事例」にて詳しく説明しています。

(参考事例)

杉並区 | 区職員が住民基本台帳法違反容疑で逮捕されました(第1報)(4年11月5日)

4位: 標的型攻撃による機密情報の窃取

標的型攻撃とは企業、政府機関、研究機関等、特定の組織を狙う攻撃のことを言います。攻撃者はターゲットに合わせた手法でシステムに侵入し、機密情報や資産の盗用を試みます。

(攻撃の糸口)

・やり取り型攻撃

メールの添付ファイル・リンクからウィルスに感染させる手法だが、メールの差出人は実在する組織の名称が使われ、メールの件名・本文は実際の業務のように偽装されます。

メールを複数回やり取りし、相手を油断させた後に、添付ファイルやリンクからウィルスに感染するよう誘導します。

・水飲み場型攻撃

標的が頻繁に利用するウェブサイトを改ざんし、Webページのリンクからウィルスに感染するよう誘導します。

(必要な対策)

このページ最後の「今すぐとるべき、必須の対策」にて説明します。

(参考事例)

キャノンMJ | 日本の政治団体を標的にした、APTグループ「MirrorFace」のスピアフィッシングキャンペーンとは?

5位: 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)

ゼロディ脆弱性とは、ソフトウェアやシステムに存在する公開前の脆弱性で、開発者が対策を講じていない状態を言います。この脆弱性を利用して行われる攻撃には、事実上の対抗策がありません。

社会に広く普及しているソフトウェアやシステムにゼロディ攻撃が行われた場合、被害が拡大し適切な対応をとることが困難になります。修正プログラムがリリースされたなら、すみやかに対応することが必要になります。

6位: 不注意による情報漏えい等の被害

メールの誤送信、PCや記録媒体の盗難・紛失等、不注意による情報漏洩の発生件数は、相変わらず非常に多いです。下記のデジタル庁の事例でも分かる通り、どの企業でも起こり得るものですから、情報リテラシーを高めるよう教育・研修活動に力を入れてください。より詳しい対策は、「個人情報漏洩を防ぐ対策(メール送信・端末管理)」にて説明しています。

(参考事例)

デジタル庁 | メールの宛先誤りについて(2022年4月1日)

7位: 脆弱性対策情報の公開に伴う悪用増加

システムの脆弱性に対する修正プログラムが公開されても、利用者が対応するには一定の日数がかかります。この対応に要する日数(N日、Nディ)を狙ったサイバー攻撃を、Nディ脆弱性への攻撃と言います。

社会に広く普及しているプログラムであれば、脆弱性への修正プログラムが配布されても、すぐに対応しない企業が一定数でてきます。修正を促すために脆弱性の存在が広く公表されますから、攻撃者にとって利用しやすい環境にあると言えます。

修正プログラムの公開後、すぐに対応すれば問題はありませんが、未対応の期間(Nディ)が長くなればなるほど脅威の危険性が高まります。対応策は修正プログラムが公開されたら、すぐに対応することに尽きます。

8位: ビジネスメール詐欺による金銭被害

取引先を装った偽メールや、組織内のやり取りを装った偽メールを送り、偽の銀行口座に送金させるサイバー攻撃になります。法人間取引に偽装するため、被害金額も巨大になる傾向があります。

必要な対策は、次のとおりです。

・銀行口座の変更依頼のメールは電話などを使い、メール以外の方法でその真偽を確認する。

・メールの言い回しに違和感のある場合は、電話等で速やかに確認する。

・判断を急がせるメールには、特に注意を払って対応する。

9位: テレワーク等のニューノーマルな働き方を狙った攻撃

リモートワークで利用する機器やネットワーク環境の脆弱性を狙った攻撃になります。

(攻撃の糸口)

・リモートワーク用機器の脆弱性や設定ミスから感染させる

・ウェブ会議サービスの脆弱性や設定ミスから感染させる

・個人の端末を使っている場合、その脆弱性から感染させる

・WiFi等ネットワーク環境の脆弱性から感染させる

(必要な対策)

このページ最後の「今すぐとるべき、必須の対策」にて説明します。

(参考事例)

東ロイター | ニチリン、米子会社にランサム攻撃 生産管理システムを停止

10位: 犯罪のビジネス化(アンダーグラウンドサービス)

NHKの「クローズアップ現代」は、2022年1月20日放送の「追跡!サイバー犯罪組織 コロナ禍の日本を狙う闇」で漏洩した情報が売買される闇市場について取り上げています。

闇市場では個人情報に留まらず、サイバー攻撃を行うツールやサービスも取引され、専門知識がなくてもサイバー攻撃のできる環境が整いつつあります。そこには高額な報酬で犯人をリクルートする掲示板もあり、サイバー攻撃は1つのビジネスとして成立している現実を、しっかり受け止める必要があります。

今すぐとるべき、必須の対策

それでは最後にウィルス等の外部攻撃を防ぐには、どのような対策をとれば良いか、ご説明します。これまで見てきたように、外部攻撃には色々なバリエーションがあります。しかしながら、その攻撃の糸口は似通っていることも、おわかりいただけたと思います。整理すると攻撃の糸口は、次の5点に集約することができます。

- ソフトウェアの脆弱性を攻撃する

- ウィルスに感染させる

- パスワードを窃取する

- 設備・機器の不備を攻撃する

- 騙す・罠にはめる

対策1: OSやアプリは常に最新状態にアップデート

攻撃はソフトウェアの脆弱性をついてくるので、OSやアプリを常に最新状態に保つことは、セキュリティ対策の基本中の基本です。

対策2: ウィルス対策ソフトと定義ファイルのアップデート

ウィルス対策ソフトを導入することも、対策の基本です。そしてウィルスは日々進化しますから、常に最新の定義ファイルにアップデートするようにしてください。

対策3: パスワード管理の徹底

攻撃はソフトウェアの脆弱性をついてくるので、OSやアプリを常に最新状態に保つことは、セキュリティ対パスワードの管理は、強調しても強調しきれないほど重要です。多くの事例を見る中で、パスワードの使い回しさえなければ、これほど大きな被害にはならなかっただろう、というケースが本当に多いです。パスワードは長く複雑に、そして使い回しを避ける。これを徹底してください。

対策4: 機器の設定見直し、フリーWIFIなど無償ネットワークへの接続禁止

機器の設定を間違えていないか、意図しない公開設定になっていないか、確認してください。また社内ネットワークに外部からアクセスするときはVPN接続を使い、メールの添付ファイルは暗号化します。

対策5: 定期的なセキュリティ教育

攻撃がどのような手口で行われるか、その騙し方や罠のはめ方を、セキュリティ教育で学んでください。攻撃の手口を知っていれば、騙される危険は減少します。また肩越しにパスワードを覗き見するショルダーハッキングなどもありますので、リモートワーク環境にも注意してください。

対策6: 定期的なバックアップ

仮にハッキングされても、バックアップがあればすぐに元の状態へ戻せます。バックアップを取っていないがために、復旧に時間がかかり機会損失を被るケースも多いです。定期的なバックアップは必須だと思ってください。

以上6点が、今すぐとるべき必須の対策になります。なお対策については「中小企業が最初にすべき、個人情報漏洩を防ぐ5つの対策」にて、より詳しい説明を行っています。

以上となります。

最後までお読みいただき、ありがとうございました。

※本記事の掲載事例は現時点での当社調べの内容です。

本記事の作成者:石川

所属:株式会社ティエスエスリンク / 営業部

情報漏洩対策のポイントを、最新の事例をもとに解説します。漏洩した場合、損害額はどれ位なのか?漏洩の原因は何か? 企業はどのような対策を講じるべきか? さらには万一漏洩した場合の対応手順まで解説します。