組織内部からの情報漏洩には、ウィルスや外部攻撃による情報漏洩とは異なる、独特の問題が発生します。本稿では内部情報漏洩の特徴を3つの事例から考え、効果的な対策をズバリ提示します。

目次

内部情報漏洩、対策の難しさとは?

個人情報の漏洩には、大きく3つの原因があります。

- (内部不正):内部の人間が不正に個人情報を持ち出す場合。

- (外部攻撃):ウィルス等、外部からの侵入で情報が漏洩する場合。

- (人為ミス):機器の設定ミス、操作ミス、PCの紛失等で情報漏洩する場合。

本稿で取り上げる内部情報漏洩とは、1番の内部不正による情報漏洩を対象とし、3番の人為ミスは対象に含みません。3番の人為ミスも内部の人間による漏洩であり、内部情報漏洩に含める見解もありますが、故意による内部不正と、不注意による人為ミスでは、原因も対策も異なっており、両者を同一視するのは適切でないと考えるからです。

このように内部情報漏洩を定義すると、その対策の難しさが明確になります。それは次の3点に集約されると言って良いでしょう。

- 故意犯なので流出する個人情報の数が数百万件におよぶなど、損害の規模が大きくなる傾向があります。

- 企業側は被害者であると同時に、管理責任を問われる立場になり、社会的な信用を失うなど、深刻なダメージを受ける場合が多くなります。

- 情報漏洩は正規のアクセスで行われるため、対策はアクセス制限が中心になりますが、それは常に業務の利便性とトレードオフの関係になります。

内部情報漏洩の対策は、社員のアクセス権限を必要最低限にしましょう、のレベルでは不十分です。

日常業務の利便性を確保しつつ、アクセス権を制限するにはどうすれば良いか?

まさに、ここが問題の本質であり、本稿の目的はこの点を踏まえた対策を説明する点にあります。

3つの事例で分かる、内部情報漏洩の特徴

NTTドコモ、関連会社の派遣社員が個人情報596万件を不正流出

この問題は2023年3月に始まり、当初の個人情報の流出件数は約529万件でしたが、新たな調査により解約者を含む約596万件の流出が明かになりました。情報漏洩の原因は、業務委託先である関連会社の派遣社員が、業務情報と共に顧客情報を不正に持ち出したことに因ります。

発表:2023年7月21日

(参考)NTTドコモ|【お詫び】「ぷらら」および「ひかりTV」をご利用のお客さま情報流出のお知らせとお詫び

共立電気計器、元社員が顧客データをサーバから消去、復旧に約660万円負担

警視庁サイバー犯罪対策課によると、容疑者は以前勤務していた共立電気計器(東京都目黒区)の社内ネットワークに不正にログインし、サーバに保管されていたデータを削除し、業務を妨害した疑いがあるという。元社員は人間関係を理由に退職しており、同社ではシステム担当として、IDなど社内ネットワークのログイン情報を閲覧できる立場にあった。外部への情報漏洩は確認されていないが、データの復旧に約660万円がかかったという。

発表:2023年1月24日

(参考)朝日新聞デジタル|元勤務先に不正アクセス、データ削除した疑い 退職していた男逮捕

ベネッセ側に1300万円賠償命令 個人情報流出で東京地裁

2014年ベネッセが運営する「進研ゼミ」の顧客情報、約290万件が流出しました。この事件は各地で訴訟となり、2023年2月、東京地裁はベネッセ側に総額約1300万円の損害賠償の支払を命じました。判決はベネッセが業務委託した関連会社のセキュリティー対策が不適切だったこと、ベネッセ側に監督義務違反があったことを指摘。原告が個人情報流出というプライバシー侵害により、精神的苦痛を受けたことを認定しました。

発表:2023年2月27日

(参考)日本経済新聞|ベネッセ側に1300万円賠償命令 個人情報流出で東京地裁

内部情報漏洩の特徴

これらの事例から分かるように、内部情報漏洩には次のような特徴があります。

- 流出件数、被害金額、訴訟など、規模が大きくなる傾向がある。

- 中小企業においても、データ復旧に必要な金額は半端なものではない。

- 企業は被害者であると同時に、加害者にもなりうる。

- 内部不正の情報漏洩は、必ずしも企業が公表するとは限らず、大企業に限った話と考えるべきではない。

- 故意犯である以上、必ず何らかの動機が存在する。

内部不正の原因、魔が差すメカニズムとは?

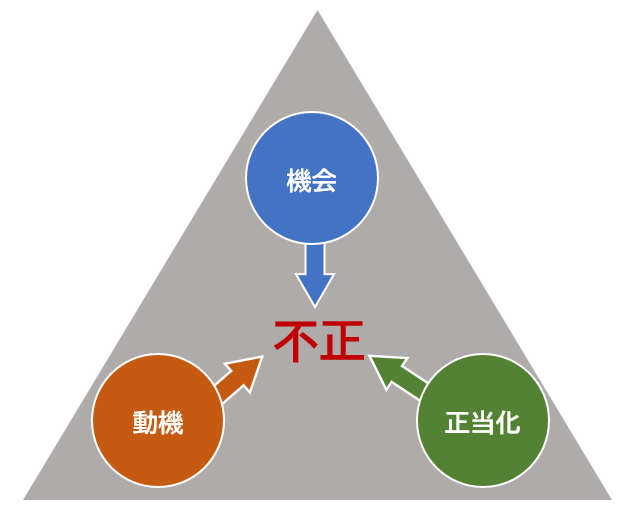

内部不正による情報漏洩が、故意によるものである以上、そこには1つの法則が存在します。それが「不正のトライアングル」と言われるものです。

アメリカの犯罪学者ドナルド・クレッシー(Donald R. Cressey)氏が提唱し、会計学者のスティーブ・アルブレヒト(W. Steve Albrecht)氏がモデル化した

不正のトライアングルとは、機会、動機、正当化の3つが揃う時、内部不正が起きるというものです。

1.機会

機会とは「不正行為を簡単に実行できる環境にある」ということです。例えば、前述の事例のように、元システム担当で退職後も社内サーバーのIDを使える状態にあった、というような場合です。

2.動機

動機とは「不正行為をしたくなる主観的な事情」です。上司への不満など、人間関係に問題があれば、その憂さを晴らすことが動機になり得ます。

3.正当化

正当化とは「不正行為を後から是認するロジック」です。不当な仕事を押し付ける会社は損害を受けて当然である。過度に残業している自分はもっと利益を得て当然である。このような主観的な考えになります。

不正行為による情報漏洩を防ぐには、これら3つの要素を減らすことが肝要です。しかしながら2番の動機と3番の正当化は、個人の主観の問題であり、外部からコントロールすることは極めて困難です。

もちろん社員教育を行うことで、心の問題を解決することも大事ですが、現実に企業がとるべき対策は、不正行為を簡単に実行できる環境を作らない、すなわち1番の機会について徹底的に精査することになります。

内部不正を防ぐ、5つの対策!

内部不正を防ぐには、不正行為を簡単に実行できる環境を作らないことが重要です。そのためにはどのような対策が必要になるでしょうか。

1.アクセス制限

重要度が高い情報へのアクセスを制限し、ユーザーごとに適切な権限を設定します。役職や業務内容に基づいた権限を設定することで、必要以上の権限を与えないようにします。

2.持ち出し制限

- 社内PCに外部デバイス(USBメモリー、個人用スマホなど)の接続を禁止する。

- 業務に関係ないSNSやクラウドストレージへのアクセスを禁止する。

- PDFへの出力、画面キャプチャー、ファイルのコピー&ペーストなど、持ち出しに繋がる機能を無効化する。

3.監視と検知

ネットワークを監視し、異常なアクティビティを検知する仕組みを導入します。不審なアクセスが検知された場合、迅速な対応をとることで被害の拡大を防ぎ、同時にネットワーク監視を社内に周知することで、内部不正の抑止効果が生まれます。

4.ログ管理

アクセスや操作ログを記録し、誰が何を行ったかトレースできるようにしておくことも重要です。これにより不正行為の追跡が可能になるとともに、予防にも繋がります。

5.定期的な変更と退職者対応

ログインパスワードは定期的に変更し、2段階認証の導入などで安全性を高めます。また従業員が退職した場合は、即座にアカウントやアクセス権を無効化します。

以上5つが内部情報漏洩を防ぐ対策となりますが、ここで忘れてはならないのが、冒頭で触れた業務の利便性との関係です。

業務の利便性を確保する対策とは?

ここまで内部不正を防ぐ対策を5つ説明しましたが、主な対策は次の2つです。

- アクセス制限: ユーザー毎に適切なアクセス権を設定する

- 持ち出し制限: ファイルや情報を社外に持ち出せないようにする

ところがこの2つは、常に業務の利便性とトレードオフの関係になります。権限の範囲を厳格にすればするほど、日常業務での不便さが増大してしまいます。この問題を回避するには、自社のネットワーク環境に合わせた対応をとることが、非常に重要になってきます。

仮に貴社がWebサーバーを運用し、業務系Webステムで社内情報を管理しているなら、各PCのブラウザーを制御することで、内部不正による情報漏洩を防ぐことができるでしょう。具体的には次のような制御をします。

- ブラウザーを閲覧だけに限定し、PDF出力、ダウンロード、保存、編集、印刷、画像キャプチャーなど、ブラウザー上のあらゆる持ち出し機能を制御する。

- ブラウザー操作が変わらないことで、利用者の利便性が下がらない。

- WebシステムのURL単位で制御できると、必要な箇所のみ適用することで、業務の利便性を損なわない。

このようなブラウザー制御は、弊社製品のパイレーツバスターAWPで実現可能です。

またWebサーバーではなく、一般的なファイルサーバーで情報管理しているなら、次のような制御をすることで、業務の利便性を損なわず内部情報漏洩を防ぐことができます。

- ファイルを閲覧だけ許可し、コピー、印刷、メール添付、画面キャプチャーなど、あらゆる情報流出につながる操作を禁止する。

- USBメモリーやスマートフォンなど、外部デバイスへのコピーも禁止する。

- 部署・役職・PC単位で利用権限を変更できると、細やかに運用できる。

- 保護したいフォルダーの指定で、フォルダー外への持ち出し操作を制御する。

このようなファイル制御は、弊社製品のコプリガードで実現可能です。

さらに利便性を追求し、メール配布やクラウドで、ファイルを共有しつつ編集や印刷を制限したいなら、次のような制御をすることで、安全性を保ちつつ、ファイル配布・共有できるでしょう。

- 閲覧だけに制限したファイルで、配布・共有後も、編集、印刷、画面キャプチャーを禁止する。

- ファイルに有効期限を設定し、期限が過ぎれば開けない、自動削除ができる。

- 利用PCを限定することで、そのPC以外では開けず、安全性を強化できる。

- サーバー構築などなく、インストールするだけで、すぐ、誰でも使える使いやすさ。

このようなファイル制御は、弊社製品のトランセーファーで実現可能です。

最後は弊社製品をご案内させていただきましたが、次の3点をぜひご理解ください。

- 内部不正による情報漏洩を防ぐには「アクセス制限」と「持ち出し制限」が主たる対策となります。

- そこでは常に業務の利便性との兼ね合いが求められます。

- 貴社のネットワーク環境に応じた対策が、業務の利便性を確保する上で必須の対応となります。

以上となります。

最後までお読みいただき、ありがとうございました。

※本記事の掲載事例は現時点での当社調べの内容です。

本記事の作成者:石川

所属:株式会社ティエスエスリンク / 営業部

情報漏洩対策のポイントを、最新の事例をもとに解説します。漏洩した場合、損害額はどれ位なのか?漏洩の原因は何か? 企業はどのような対策を講じるべきか? さらには万一漏洩した場合の対応手順まで解説します。